ในโลกปัจจุบันไม่ว่าจะเป็นองค์กรธุรกิจหรือหน่วยงานภาครัฐย่อมต้องมีความเกี่ยวข้องกับการจัดการข้อมูลอย่างหลีกเลี่ยงไมได้ เราคงเคยได้ยินประโยคที่ว่า “โลกขับเคลื่อนได้ด้วยข้อมูล” นั่นคือ ข้อมูลมีความสำคัญอย่างมากต่อการดำเนินการต่างๆ ขององค์กร ยกตัวอย่างเช่น แผนธุรกิจ โปรเจค ข้อมูลสินค้า หรือทรัพย์สินทางปัญญาที่คิดค้นขึ้น ซึ่งเป็นข้อมูลภายในองค์กรเอง นอกจากนี้ก็ยังมีข้อมูลที่มาจากภายนอกองค์กร เช่น ข้อมูลลูกค้า ข้อมูลที่ต้องโปรเซสต่างๆ ซึ่งองค์กรหรือธุรกิจบริการเหล่านั้นก็ต้องดูแลรับผิดชอบข้อมูลเหล่านี้ด้วย

ข้อมูลอาจถูกจำแนกความสำคัญในระดับต่างๆ กันไปไม่มากก็น้อย ตามความเสี่ยงหรือความอ่อนไหวของข้อมูล ซึ่งไม่ว่าอย่างไรก็จำเป็นต้องมีวิธีการจัดการที่ดีและเป็นระบบ เพราะหากเกิดกรณีสูญหาย หรือหลุดรั่วออกไปแล้วอาจเกิดผลกระทบกับองค์กรอย่างมาก

Best practices จะช่วยเป็นแนวทางให้การจัดการข้อมูลภายในองค์กรเกิดความปลอดภัยและใช้งานได้อย่างมีประสิทธิภาพ

การเลือกใช้วิธีปฎิบัติที่ดี หรือที่เรียกว่า Best practices จะช่วยเป็นแนวทางให้การจัดการข้อมูลภายในองค์กรเกิดความปลอดภัยและใช้งานได้อย่างมีประสิทธิภาพ ในกระบวนการทางด้านเทคโนโลยีสารสนเทศนั้นมีวิธีปฎิบัติและข้อแนะนำต่างๆ อยู่หลากหลายวิธี ซึ่งวิธีปฎิบัติที่เรียกว่า มาตรฐาน (Standard) สำหรับการจัดการเทคโนโลยีและข้อมูลสารสนเทศก็มีอยู่เช่นกัน

มาตรฐานเหล่านั้นจะมีข้อกำหนดและกระบวนการที่ชัดเจนที่เปรียบเสมือนไกด์ช่วยให้แต่ละองค์กรสามารถนำไปประยุกต์ใช้และเห็นผลได้จริง ดังนั้นแล้วการที่เราเลือกปฎิบัติตามมาตรฐานก็จะเป็นแนวทางให้เราสามารถทำการจัดการหรือพัฒนาระบบสารสนเทศไปในทิศทางที่ถูกต้องได้ นอกจากจะช่วยให้เกิดระบบการจัดการที่มีความปลอดภัยแล้ว ยังช่วยให้องค์กรเพิ่มศักยภาพในการดำเนินงาน การวางแผน การใช้ข้อมูล ให้เกิดประสิทธิภาพ และยังสามารถประเมินและติดตามเพื่อป้องกันหรือตั้งรับความเสี่ยงที่อาจเกิดขึ้นอย่างเช่นภัยไซเบอร์ที่มีมากมายในปัจจุบัน

ในบทความนี้ จะยกมาตรฐานที่สำคัญสำหรับองค์กรที่มีความเกี่ยวข้องกับการจัดการและพัฒนาระบบเทคโนโลยีสารสนเทศมาให้ได้รู้จักกัน ได้แก่ ISO/IEC 27001 และ NIST CSF ซึ่งเป็นส่วนมาตรฐานที่ควบคุมกระบวนการทำงานเพื่อความปลอดภัยทางด้านสารสนเทศที่ใช้กันแพร่หลายในภูมิภาคต่างๆ ทั่วโลก

มาตรฐาน ISO 27001 และ NIST CSF

ISO/IEC 27001

ISO/IEC 27001 จัดทำโดย International Organization for Standardization (ISO) and International Electrotechnical Commission (IEC) เป็นมาตรฐานความปลอดภัยสารสนเทศที่ถือว่าเป็นสากลที่หลายองค์กรให้การยอมรับและใช้กันทั่วโลก มีหลักการปกป้องข้อมูลที่เป็นหัวใจสำคัญ 3 หลักการ คือ ความเชื่อถือได้ ความถูกต้อง และการเข้าถึงได้ของระบบ (Confidentiality, Integrity and Availability)

ที่มา: https://www.omnex.com/aerospace/consulting-implementation-coaching-aerospace-iso-27001-cybersecurity

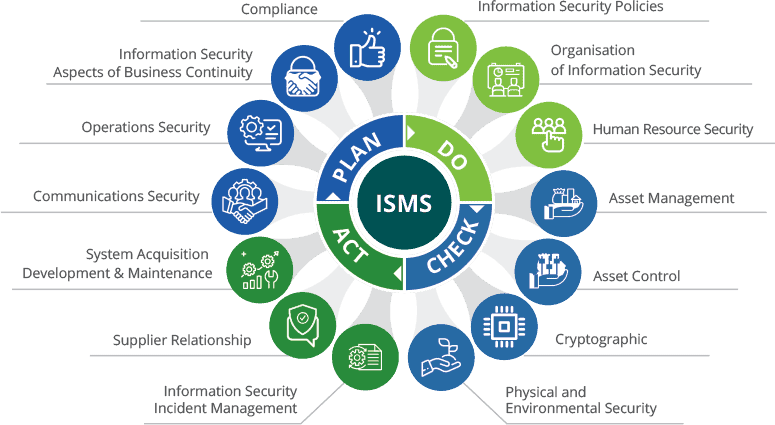

ข้อกำหนดใน ISO/IEC 27001 ระบุให้มีวงจรการทำงานเป็นระบบ Plan-Do-Check-Act นั่นคือ การสร้างแผนงาน ปฎิบัติ ดูแลติดตาม และการปรับปรุงให้เกิดการพัฒนาต่อเนื่องจนเป็นวัฎจักร ซึ่งเรียกว่า ระบบบริหารจัดการความมั่นคงปลอดภัยของข้อมูลสารสนเทศ Information Security Management System (ISMS) ซึ่งเป็นแนวทางและขั้นตอนการทำงานที่เป็นระบบต่อการสร้างการความปลอดภัยให้กับข้อมูลต่างๆ ที่องค์กรต้องรับผิดชอบ นำมาประยุกต์และปฎิบัติให้ครอบคลุมทุกส่วนงานส่วนต่างๆ ในองค์กรได้

เนื้อหาหลักใน ISMS จะเป็นแนวทางในการนำมาตราการควบคุมการปฎิบัติงานไปใช้ในระบบและส่วนต่างๆ ขององค์กร เรียกว่า Controls ซึ่งแบ่งหมวดเรียกเป็น Domain เช่น Information security policies, Access control, Physical and environmental security

โดยแต่ละ Domain ดังกล่าว องค์กรก็จะนำมาตรการควบคุมด้านความมั่นคงปลอดภัยเหล่านั้นไปปฎิบัติให้เป็นรูปธรรม ยกตัวอย่างเช่น Information security policies ก็จะต้องมีการกำหนดนโยบายความปลอดภัยขององค์กรออกมาประกาศให้ทุกคนในองค์กรรับทราบ หรือ Physical and environmental security องค์กรก็จะต้องมีข้อกำหนดเรื่องการดำเนินการรักษาและป้องกันข้อมูลจากการถูกเข้าใช้ที่ไม่ได้รับอนุญาต รวมถึงการออกแบบและการใช้เครื่องมือต่างๆ เพื่อปกป้องอุปกรณ์หรือส่วนจัดเก็บข้อมูลเหล่านั้นด้วย เป็นต้น

ทั้งนี้ทั้งนั้น ISO ไม่ได้กำหนดว่าจะต้องทำให้ครบทุก Controls ในแต่ละ Domain นั่นคือ ขึ้นอยู่กับองค์กรกำหนดเองว่าจะดำเนินการส่วนใดบ้าง ตามความเสี่ยงที่องค์กรได้วิเคราะห์มา

หมายเหตุ: ปัจจุบัน ISO ประกาศ ISO/IEC 27002 ฉบับใหม่ซึ่งเป็นปี 2022 เป็นฉบับอธิบายมาตรการควบคุมข้างต้น มีการปรับเนื้อหาใหม่ แบ่งเป็นหมวดที่เรียกว่า Clauses แต่ยังคงรายละเอียดเดิม แต่จะมีมาตรการควบคุมการปฎิบัติงานให้ครอบคลุมในด้านความปลอดภัยด้านอื่นๆ เพิ่มเติม เช่น Physical security monitoring, Threat intelligence, Data leakage prevention เป็นต้น

NIST CSF

NIST Cybersecurity Framework (CSF) เป็นกรอบทำงานด้านความมั่นคงปลอดภัยไซเบอร์ที่ถูกกำหนดโดยสถาบันมาตรฐานและเทคโนโลยีแห่งชาติสหรัฐ หรือรู้จักกันในชื่อภาษาอังกฤษว่า The National Institute of Standards and Technology (NIST) และสำหรับประเทศไทยเราเองนั้นก็ได้นำ NIST CSF มาใช้เป็นแนวทางและกรอบการอ้างอิงในการสร้างความปลอดภัยให้กับระบบการทำงานของหน่วยงานต่างๆ ที่จำเป็นของรัฐและเอกชนที่มีระบบการทำงานพื้นฐานอยู่บนเทคโนโลยีสารสนเทศ โดยถูกกำหนดในพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562

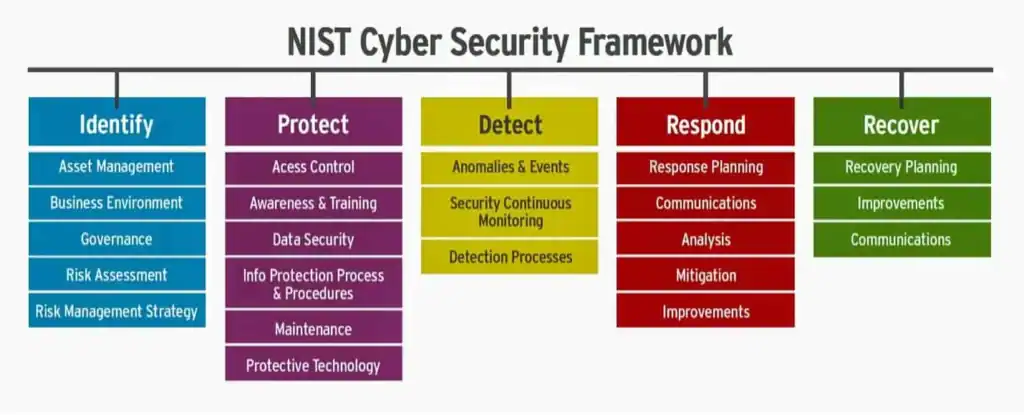

ข้อดีของ NIST CSF คือมีกรอบแนวทางการปฏิบัติที่เข้าใจง่ายและเป็นขั้นตอน โดยเฟรมเวิร์กได้แบ่งขั้นตอนและแผนการออกเป็น 5 ฟังก์ชันหลัก (Function) อ้างอิงจากเวอร์ชั่น 1.1 คือ

ที่มา: https://verveindustrial.com/resources/whitepaper/5-steps-to-greater-security-maturity-with-nist-csf/

- Identify – การระบุและตีความถึงทรัพย์สินและสภาพแวดล้อมต่างๆ ในองค์กร เพื่อใช้ในการบริหารจัดการและประเมินความเสี่ยง

- Protect – การวางมาตรฐานควบคุมต่างๆ เพื่อปกป้องระบบการทำงานหรือข้อมูลขององค์กร เช่น การกำหนดสิทธิการเข้าถึง การใช้เทคโนโลยีป้องกันระบบ ซึ่งรวมถึงการอบรมเพื่อให้พนักงานตระหนักรู้ภัยไซเบอร์ต่างๆ ด้วย

- Detect – การกำหนดขั้นตอน วิธี และกระบวนการต่างๆ เพื่อให้ตรวจสอบสภาพการทำงานของระบบได้ตลอดเวลา และตรวจจับสถานการณ์ที่ผิดปกติได้อย่างรวดเร็วที่สุดที่สามารถทำได้

- Respond – การวางแผนขั้นตอนและกระบวนการต่างๆ เพื่อรับมือกับสถานการณ์ผิดปกติที่เกิดขึ้น หัวใจสำคัญของขั้นตอนนี้คือการทำ Incident response plan

- Recovery – การวางแผนกระบวนการปฎิบัติการในกรณีที่เกิดเหตุภัยทางไซเบอร์ เพื่อให้ระบบสามารถดำเนินต่อไปได้โดยไม่หยุดชะงัก หรือแนวทางจำกัดขอบเขตผลกระทบ และทำให้ระบบฟื้นตัวกลับมาอยู่ในสภาวะปกติ

(ณ ขณะที่เขียนบทความนี้ NIST CSF เวอร์ชั่น 2.0 ฉบับร่างได้ถูกเปิดสู่สาธารณะเป็นที่เรียบร้อยแล้ว ท่านที่สนใจสามารถเข้าชมได้ด้วยลิงก์นี้ NIST CSWP 29, The NIST Cybersecurity Framework 2.0)

การปฎิบัติตามแนวทางของ NIST CSF จะทำให้องค์กรมั่นใจได้ว่าระบบสารสนเทศ และข้อมูล รวมทั้งเครือข่ายการใช้งานมีความปลอดภัย เนื่องจากครอบคลุมตั้งแต่ขั้นตอนการประเมิน ตั้งรับและตรวจสอบ ตลอดจนโต้ตอบกับปัญหาหรือภัยพิบัติทางไซเบอร์ที่เกิดขึ้นได้

ISO/IEC 27001 (ISMS) และ NIST CSF มีเนื้อหาบางส่วนที่ต่างและบางส่วนที่ตรงกัน

ทั้งสองมาตรฐาน ISO/IEC 27001 (ISMS) และ NIST CSF มีเนื้อหาบางส่วนที่ต่างและบางส่วนที่ตรงกัน อาจกล่าวได้ว่า หากมีการนำไปดำเนินการและปฎิบัติ NIST CSF แล้วนั้นก็เทียบได้กับมีการปฎิบัติตามมาตรฐาน ISO 27001 เกือบครบถ้วนแล้ว ในทางกลับกันก็เช่นเดียวกัน หากแต่การนำร่องปฏิบัติตามมาตรฐานของ NIST นั้นทำได้ง่ายกว่าเพราะเน้นปฎิบัติทางด้านเทคนิคซึ่งต่างจาก ISO ที่เนื้อหาเทคนิคน้อยกว่าแต่เน้นด้านการจัดการ

อย่างไรก็ตามสำหรับองค์กรที่ต้องการใบรับรอง (Certificate) นั้นจะมีเฉพาะจาก ISO เท่านั้นที่ออกใบรับรองเป็นทางการให้ ซึ่งแน่นอนว่ามีค่าใช้จ่ายและระยะเวลาที่ถูกรับรองก็จะมีการตรวจเป็นรอบๆ เพื่อการขอใหม่ด้วยเช่นกัน

การนำมาตรฐานความปลอดภัยมาปรับใช้ในองค์กรจะได้ประโยชน์ที่ชัดเจนในเรื่องความปลอดภัย การตรวจสอบได้ และเพิ่มความสามารถรับมือและจัดการกับความเสี่ยง ซึ่งในระยะยาวแล้วสามารถลดต้นทุนในด้านการปฎิบัติงานทั้งในเวลาปกติและเวลาที่ประสบภัยพิบัติ ไม่ว่าจะเป็นผลกระทบที่เกิดจากธรรมชาติ สิ่งแวดล้อม หรือภัยทางไซเบอร์ ซึ่งมีผลกับข้อมูล ระบบสารสนเทศ และรวมถึงชื่อเสียงขององค์กรด้วยเช่นกัน

ทั้ง ISO/IEC 27001 (ISMS) และ NIST CSF เป็นมาตรฐานที่เข้ามาช่วยปรับปรุงความปลอดภัยให้กับองค์กรได้ ไม่ว่าจะเป็นองค์กรขนาดเล็กหรือขนาดใหญ่ และองค์กรอาจจะเลือกปฎิบัติหรือใช้ทั้งสองแนวทางร่วมกันได้อีกด้วย อย่างไรก็ตามการที่จะทำให้เห็นผลได้ดีนั้นก็ขึ้นอยู่กับการพิจารณาความจำเป็น ความต้องการ และการวิเคราะห์และเข้าใจจุดอ่อนของตนภายใต้บริบทและวัฒนธรรมขององค์กรเอง ซึ่งจะทำให้เกิดประสิทธิภาพในการนำมาตรฐานมาปฎิบัติใช้มากที่สุด

หากมีโอกาส ในบทความคราวหน้าผู้เขียนจะมาแนะนำมาตรฐานความปลอดภัยที่จำเป็นต่อการพัฒนาระบบสารสนเทศอื่นๆ ที่น่าสนใจในปัจจุบันต่อไปครับ

เรียบเรียงโดย ธีร์วิช ว่องทวี

ตรวจทานและปรับปรุงโดย อนันต์วัฒน์ ทิพย์ภาวัต

อ้างอิง

https://www.iso.org/standard/27001

https://en.wikipedia.org/wiki/ISO/IEC_27001

https://www.acinfotec.com/ep1-new-version-iso-27002/

https://www.itgovernance.co.uk/blog/iso-27001-the-14-control-sets-of-annex-a-explained

https://www.nist.gov/cyberframework

https://senhasegura.com/what-is-nist-and-why-is-it-critical-to-cybersecurity/

https://www.trustnetinc.com/nist-vs-iso-27001/

https://www.onetrust.com/blog/iso-27001-vs-nist-cybersecurity-framework/

https://compleye.io/articles/iso-27001-vs-nist-cybersecurity-framework/

https://www.linkedin.com/pulse/why-does-organization-need-information-security-management-/

https://knowledge.bsigroup.com/articles/the-benefits-of-using-standards

https://csrc.nist.gov/pubs/cswp/29/the-nist-cybersecurity-framework-20/ipd

System Analyst at Big Data Institute

(Public Organization), BDI

- Theewit Wongtaweehttps://temp.bdi.or.th/author/theewit-wo/

Senior Developer at Big Data Institute (Public Organization), BDI

- Ananwat Tippawathttps://temp.bdi.or.th/author/ananwat-ti/

- Ananwat Tippawathttps://temp.bdi.or.th/author/ananwat-ti/

- Ananwat Tippawathttps://temp.bdi.or.th/author/ananwat-ti/

- Ananwat Tippawathttps://temp.bdi.or.th/author/ananwat-ti/